Seguridad en Microsoft 365

La seguridad es un tema crítico a nivel mundial, y Microsoft 365 tiene características únicas para mitigación de riesgos, ya sea que estén pre-configuradas o que se tengan que habilitar con un Partner experto como iNBest.

A continuación, te presentamos los escenarios de amenazas y ataques usuales en negocios, así como la funcionalidad de M365 que mitiga estas intrusiones.

Proteger cuentas

Lo primero es garantizar que las cuentas críticas tengan un nivel adicional de seguridad, ya que al ser roles de administración si se ponen en riesgo afectarían a toda la organización.

Dependiendo del plan elegido, se cuentan con diferentes funcionalidades, pero es imprescindible proteger todas todas las cuentas con MFA (Multifactor Authentication).

También, es importante definir un plan de rotación de contraseñas para todos los usuarios y además, de actualización, por si aún trabajan en la empresa, cambiaron de puesto o hay nuevos de manera periódica. Lo más recomendable sería hacer esto al menos cada 90 días, y solicitarles que la contraseña sea única.

El promover una cultura de construcción de contraseñas dentro de la organización es importante, ya que si se utiliza la misma contraseña que a otros accesos, se podría adivinar y por lo tanto, corromper la cuenta.

Si es posible que todo el equipo cuente con MFA sería lo ideal, además hay herramientas de Microsoft que permiten hacerlo fácilmente e inclusive, relacionado a la protección de dispositivos como lo veremos más adelante.

Al contar con el plan más avanzado de M365, conocido como Enterprise Premium o E5, es posible añadir mayor seguridad con el Privileged Identity Management, y además que se puede configurar y usar estaciones de trabajo para administrar servicios.

Proteger dispositivos

Con herramientas como Intune, que ya se encuentra incluido en el E5 y que se puede contratar de manera adicional como un servicio de Azure, es posible establecer políticas para la gestión de dispositivos. Por ejemplo, decir cuáles se pueden utilizar tanto de telefonía como de cómputo y mantener un inventario actualizado, de manera que si intentan abrir alguna aplicación en un dispositivo inventariado, no se podría.

- Se establecen políticas de control para que no se lean USB, control del wallpaper, y delimitar qué tipo de documentos se pueden acceder por dispositivo.

- Se integra con el Active Directory, donde se hace más énfasis y que existen grandes soluciones para la protección y administración de equipos.

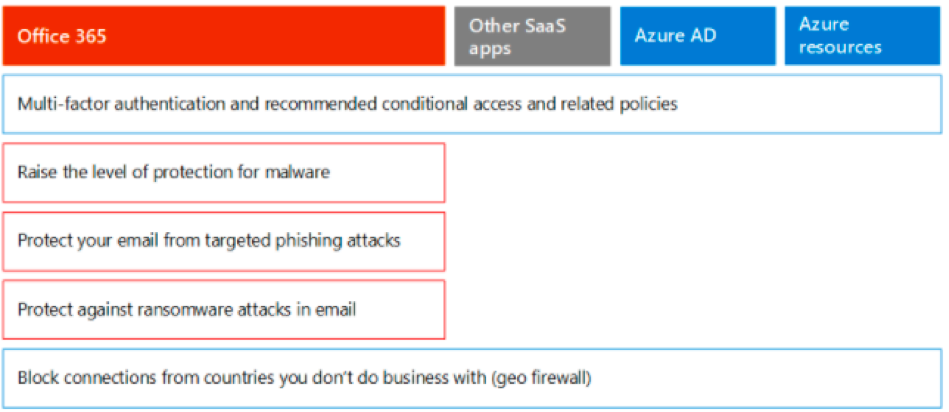

Mitigación de riesgos de Malware

Si ya habilitamos las 2 recomendaciones anteriores, también estamos contribuyendo a la mitigación de amenazas de este tipo, por eso se incrementa al implementar políticas de seguridad en los correos para bloqueo de archivos adjuntos con extensiones comúnmente utilizadas.

También, la configuración de políticas sobre qué y quién descarga archivos o recibe archivos adjuntos en la organización, puede ayudar a incrementar la protección de estas amenazas.

Ahora, el contar con un directorio activo ayuda a controlar de manera adecuada al momento de integrar herramientas como firewalls, o Microsoft Defender; que son importantes en cualquier organización donde se maneje infraestructura tecnológica, sea en la nube u on premise.

De la misma manera, se recomienda bloquear contenido de regiones geográficas con las que no se tengan negocio, para reducir el impacto de posibles ataques de ransomware.

Es necesario mencionar que la configuración de alertas y una revisión continua de lo que está circulando por los correos electrónicos debe ser constante. Con Microsoft 365, al momento de que se detecte algo riesgoso en solo 1 usuario, se puede hacer movimiento para que ese tipo de archivo adjunto o URL, se bloquee inmediatamente a toda la organización.

En la siguiente imagen se ilustran estas funcionalidades:

La ventaja de utilizar Microsoft 365 a diferencia de aplicaciones que no se trabajan en la nube, es que día con día Microsoft hace todo para mantenerse al día en amenazas, ya que cuenta con un equipo dedicado únicamente a seguridad y quienes son responsables de detectar nuevas formas de intrusión, tipos de malware, ransomware, phishing, virus actualizando constantemente M365 y el correo para que los usuarios tengan en la medida posible la mayor protección.

Cuenta inclusive con un sitio web donde es posible ver y comunicar amenazas, aquí te dejamos el link.

Zero Trust: confianza cero

Después de implementar todo esto, teniendo contraseñas y correo aseguradas, lo último que podemos hacer en este punto es confiar, ya que sería el error de ciberseguridad que ha costado millones de dólares a empresas a nivel mundial.

Establecer una ideología basada en confianza cero, significa pensar que siempre es posible recibir un ataque y diagramarlo por capas, es decir, qué hacer si se vulnera la primera capa, la segunda, tercera hasta llegar a la información crítica y así, establecer frentes como si se tratara de una guerra destinada a salvaguardar lo más valioso.

Por ejemplo, se recomienda habilitar protección contra perdida de datos confidenciales y personales de nuestro equipo de trabajo, clientes, proveedores, etc. Pensando no solamente en aquellas amenazas externas, si no considerando que los mismos usuarios de la red no son de plena confianza y protegerse también de estos:

- Políticas de gobernanza de información.

- Protección de datos.

- Bloquear el acceso a información.

- Directorio activo, bloqueo de dispositivos como lo vimos anteriormente.

- Segmentar el acceso a documentos compartidos.

- Políticas de correo para DLP.

- Flujos de trabajo automatizados para autorización.

- Flujos de trabajos con alertas.

- Detección de palabras clave.

También, no olvidemos la seguridad en cualquier servidor o aplicación paralela que se encuentre bajo este ambiente, puesto que, un hueco de seguridad en el servidor podría afectarlo:

- Actualización de licenciamiento de Microsoft en servidores, bases de datos y aplicaciones, se debe de mantener a versiones más recientes para soporte, parches y respuesta a nuevos tipos de ataques.

- Actualización de sistema operativo y parches.

- ACL para bloquear aquellos puertos que no se utilizan.

- Configuración de VPNs del servidor a servidores por ejemplo entre sucursales o en nubes híbridas.

- Si es posible, si se trabaja desde casa que los usuarios se conecten por VPN.

- Monitoreo del tráfico de red.

- Configuración de alertas de seguridad.

- NGFW Configuración de Firewall para políticas que abarquen usuarios, equipos, aplicaciones.

- Separar dentro de la red aplicaciones que estén expuestas a internet de las críticas como por ejemplo sitios web.

- Establecer políticas de restricción de sitios web y aplicaciones para que no puedan ser descargadas para los usuarios.

En resumidas cuentas, Microsoft 365 ya viene armado con muchas funciones para proteger tus usuarios y la información más crítica, sin embargo, la seguridad para mitigar riesgos está en cada una de las organizaciones, ya que la configuración de políticas de restricciones como las que se enlistaron, estarán libres mientras no exista un experto que las habilite. Es ahí en donde entra el valor de un Partner experto como iNBest, donde hacemos un decreto personalizado de Zero Trust en conjunto con los miembros del equipo.

Fuente: Microsoft

¡Da clic en el botón para obtener más información de nuestras soluciones!

Consulta otros artículos relacionados: